![[Ncloud] 쉽게 따라할 수 있는 VPC 간 IPsec VPN 구성하는 실습 가이드](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbmOLVo%2FbtsGQQ9viFI%2FAAAAAAAAAAAAAAAAAAAAAJ4qyK_Df3ZEQNdDO4F-qXn7S0YGqp-o9WFoeSefcOWF%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DbFt7TWj5BJjkQVDX2y8XuCNHdpY%253D)

안녕하세요

이번 시간에는 Ncloud에서 VPC 간 IPsecVPN을 정말 쉽게 구성할 수 있는 실습을 진행하려고 합니다.

VPC 간 연결은 VPC Peering으로도 손쉽게 구성 가능하나 이번 시간에는 IPsecVPN을 이용하여 구성해 보겠습니다.

0. 사전 개념

(1) Virtual Private Gateway(VPGW) / Virtual Private Gateway Group(VPGG) 알아보기

https://eveningdev.tistory.com/166

[NCP] Virtual Private Gateway(VPG)와 Virtual Private Gateway Group(VPGG) 알아보기

안녕하세요 이번 시간에는 네이버 클라우드 플랫폼(NCP)의 Virtual Private Gateway와 Virtual Private Gateway Group에 대해 알아보고자 합니다. https://guide.ncloud-docs.com/docs/virtual-private-gateway-new Virtual Private Gatewa

eveningdev.tistory.com

위 게시글에서는 이번 시간 실습을 진행하기 위해 필요한 VPG와 VPGG에 대해 알아볼 수 있습니다.

(2) VPC Peering 알아보기

https://eveningdev.tistory.com/185

[NCP] 서로 다른 VPC에서 VPC Peering을 통한 내부 네트워크 통신 테스트하기

안녕하세요 이번 시간에는 NCP에서 VPC Peering을 알아보고 VPC Peering을 통한 내부 네트워크 통신을 테스트해 보겠습니다. 1. VPC Peering이란? 기본적으로 VPC와 VPC 간 통신은 공인 IP(Public IP)를 이용한 통

eveningdev.tistory.com

위 게시글에서는 IPsecVPN을 구성하지 않고도 VPC 간 Peering을 맺어 내부 네트워크 통신에 대해 알아볼 수 있습니다.

1. IPsecVPN이란?

IPsec VPN은 가상 사설 네트워크(Virtual Private Cloud, VPC) 간에 안전하고 암호화된 통신을 제공하는 서비스입니다. 이를 통해 다른 VPC 또는 온프레미스 네트워크와의 안전한 연결을 설정할 수 있습니다.

IPsec VPN은 현재 한국 리전, 미국 리전, 싱가포르 리전, 일본 리전, 독일 리전에서 서비스를 제공하고 있습니다.

2. IPsecVPN의 기능

1. 고품질 통신 보장

성능과 안정성이 검증된 IPsec VPN 전용 기기와 네이버 클라우드 플랫폼의 운영 노하우를 이용해 고품질의 보안 통신을 사용할 수 있습니다.

2. 설정 자동화 및 즉시 사용

별도의 대기 시간 없이 바로 서비스를 사용할 수 있고 네이버 클라우드 플랫폼 콘솔을 통해 편리하게 네트워크를 관리할 수 있습니다.

3. 가상 터널링 암호화

표준 IPsec 프로토콜로 암호화된 가상 터널링을 통해 외부에 있는 고객의 네트워크에서 네이버 클라우드 플랫폼 내부 네트워크로 안전하게 접속할 수 있습니다.

4. 합리적인 요금

원하는 규모에 맞는 요금제를 선택할 수 있고 별도의 설치비나 기본요금 없이 사용량에 따른 요금만 지불하므로, 전용 회선 연결 대비 저렴하게 서비스를 이용할 수 있습니다.

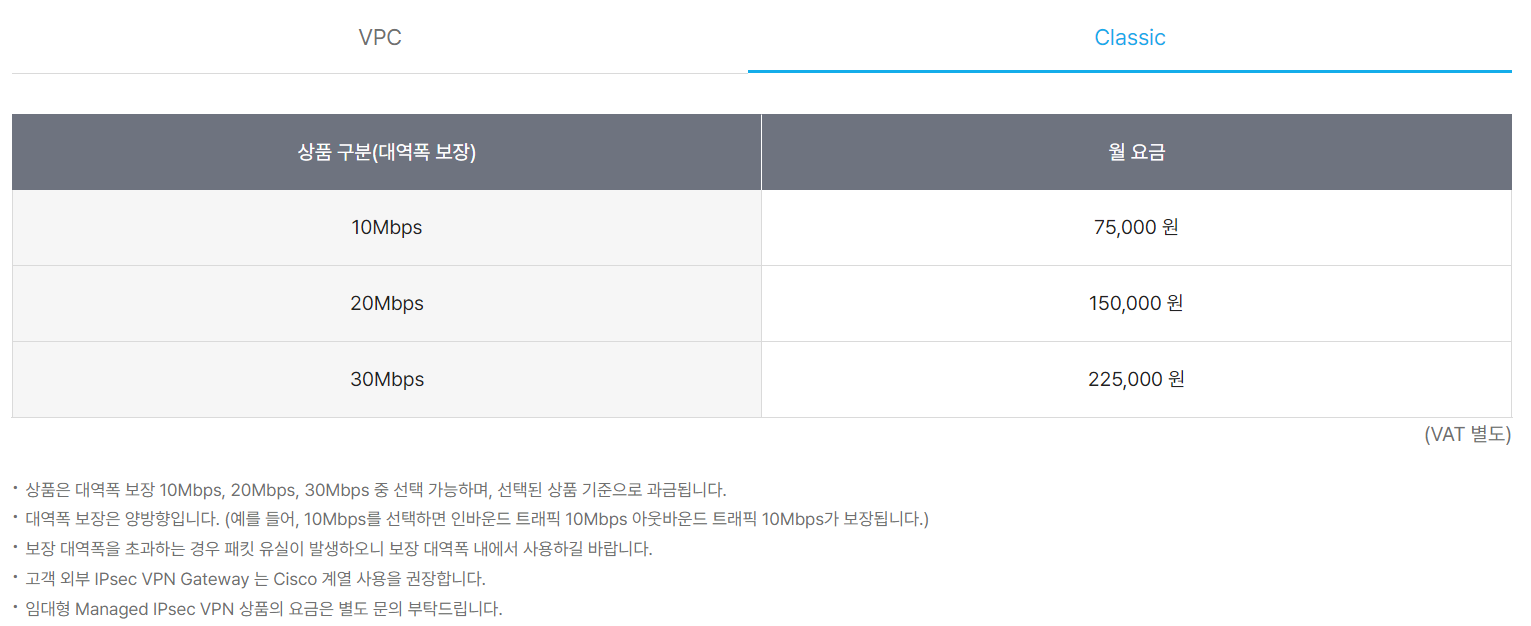

3. IPsecVPN의 비용

IPsec VPN Gateway를 VPC 환경에 생성했을 때 시간당 과금으로 138원(부가세 별도)이 부과됩니다.

IPsec VPN Gateway를 Classic 환경에 생성했을 때 월 정액 과금으로 10 Mbps 대역폭마다 금액이 75,000원(부가세 별도)이 부과됩니다.

https://www.ncloud.com/product/networking/ipsecVpn

NAVER CLOUD PLATFORM

cloud computing services for corporations, IaaS, PaaS, SaaS, with Global region and Security Technology Certification

www.ncloud.com

그 외에도 트래픽 비용이 사용한 만큼 부과되기 때문에 위 공식 가이드에서 확인해 보시면 좋을 것 같습니다.

4. VPC 간 IPsecVPN 구성하기

다음 그림은 이번 실습에서 구성해 볼 구성도입니다. 실습에 나오는 리소스 이름은 따라 하셔도 되고 아니어도 괜찮습니다.

(1) VPC 생성하기

| VPC 이름 | IP 주소 범위 | 유형 |

| ipsec-vpn-01 | 192.168.100.0/24 | NORMAL |

| ipsec-vpn-02 | 192.168.200.0/24 | NORMAL |

[VPC] - [VPC Management] - [VPC 생성]을 눌러 서로 다른 대역대의 VPC를 2개 생성합니다.

(2) Subnet 생성하기

| Subnet 이름 | VPC | IP 주소 범위 | IGW 전용 여부 | 용도 |

| ipsec-vpn-01-pub-sub | ipsec-vpn-01 | 192.168.100.0/28 | Y (Public) | 일반 |

| ipsec-vpn-01-pri-sub | ipsec-vpn-01 | 192.168.100.16/28 | N (Private) | 일반 |

| ipsec-vpn-02-pub-sub | ipsec-vpn-02 | 192.168.200.0/28 | Y (Public) | 일반 |

| ipsec-vpn-02-pri-sub | ipsec-vpn-02 | 192.168.200.16/28 | N (Private) | 일반 |

[VPC] - [Subnet Management] - [Subnet 생성]을 눌러 다음과 같이 4개의 Subnet을 생성합니다. Bastion 없이 구성하고 싶으신 분들은 Private 서브넷만 생성하셔도 무방합니다.

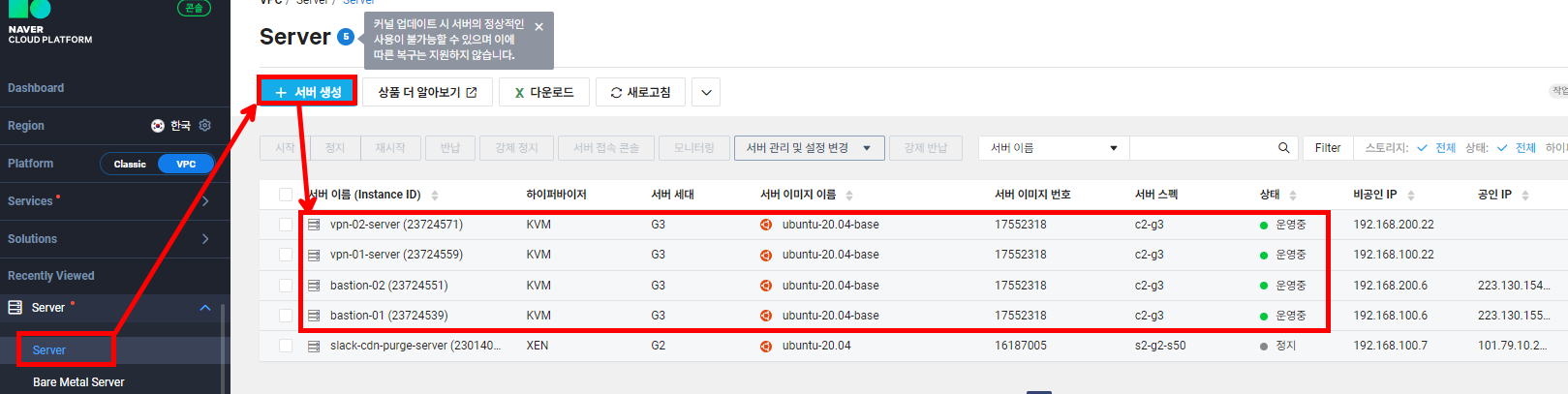

(3) Server 생성하기

각 Subnet 영역에 서버를 1대씩 생성합니다. Bastion 호스트는 SSH 접속을 위해 공인 IP를 추가한 후 생성합니다.

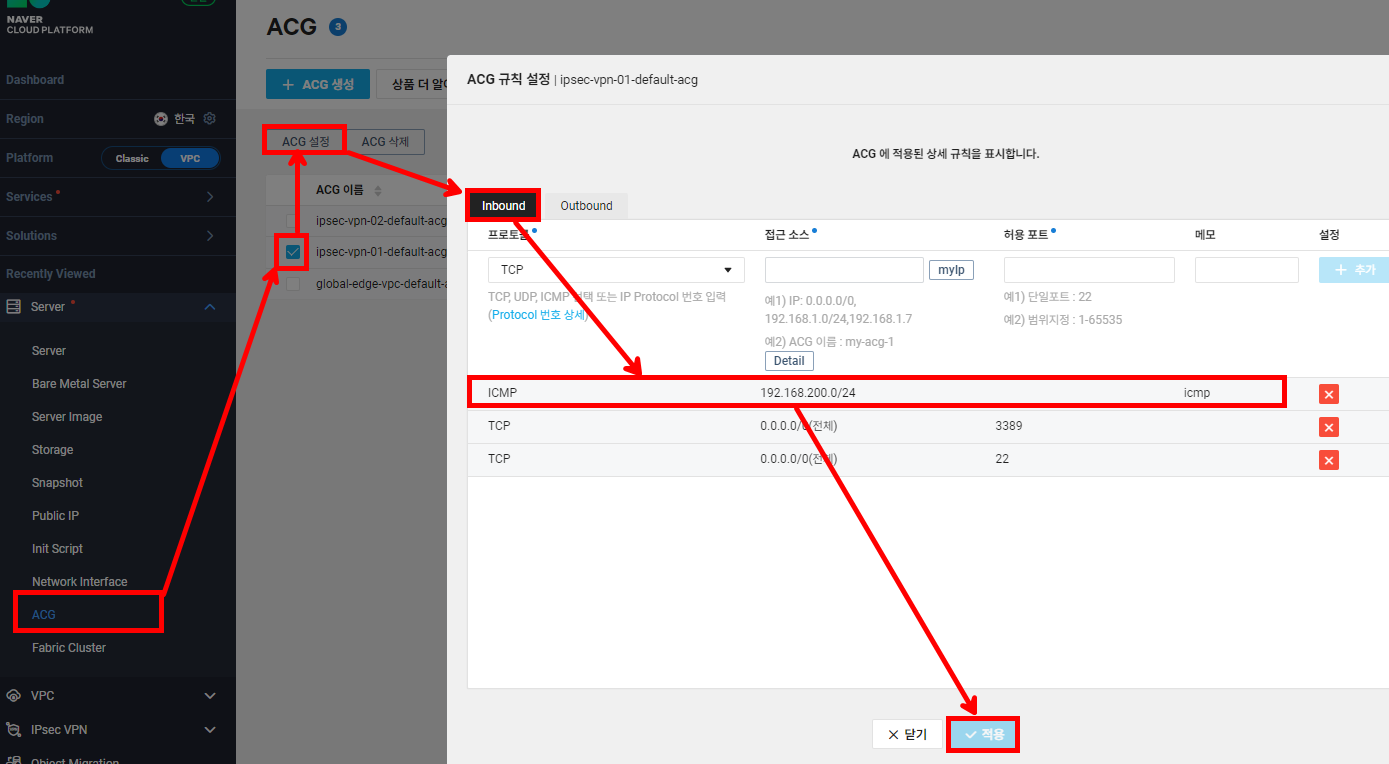

(4) ACG 설정하기

다음은 ipsec-vpn-01에 할당된 서버에 대한 ACG 설정입니다. ICMP를 192.168.200.0/24 대역을 추가합니다.

다음은 ipsec-vpn-02에 할당된 서버에 대한 ACG 설정입니다. ICMP를 192.168.100.0/24 대역을 추가합니다.

(5) Virtual Private Gateway (VPGW) 생성하기

| Virtual Private Gateway 이름 | VPC |

| ipsec-vpgw-01 | ipsec-vpn-01 |

| ipsec-vpgw-02 | ipsec-vpn-02 |

[VPC] - [Virtual Private Gateway (New)] - [Virtual Private Gateway (New)] - [Virtual Private Gateway 생성]을 선택합니다.

(6) Virtual Private Gateway Group (VPGG) 생성하기

| Virtual Private Gateway Group 이름 | Virtual Private Gateway | Default 여부 |

| ipsec-vpn-vpgg-01 | ipsec-vpgw-01 | Y |

| ipsec-vpn-vpgg-02 | ipsec-vpgw-02 | Y |

[VPC] - [Virtual Private Gateway (New)] - [Virtual Private Gateway Group] - [Virtual Private Gateway Group 생성]을 선택합니다.

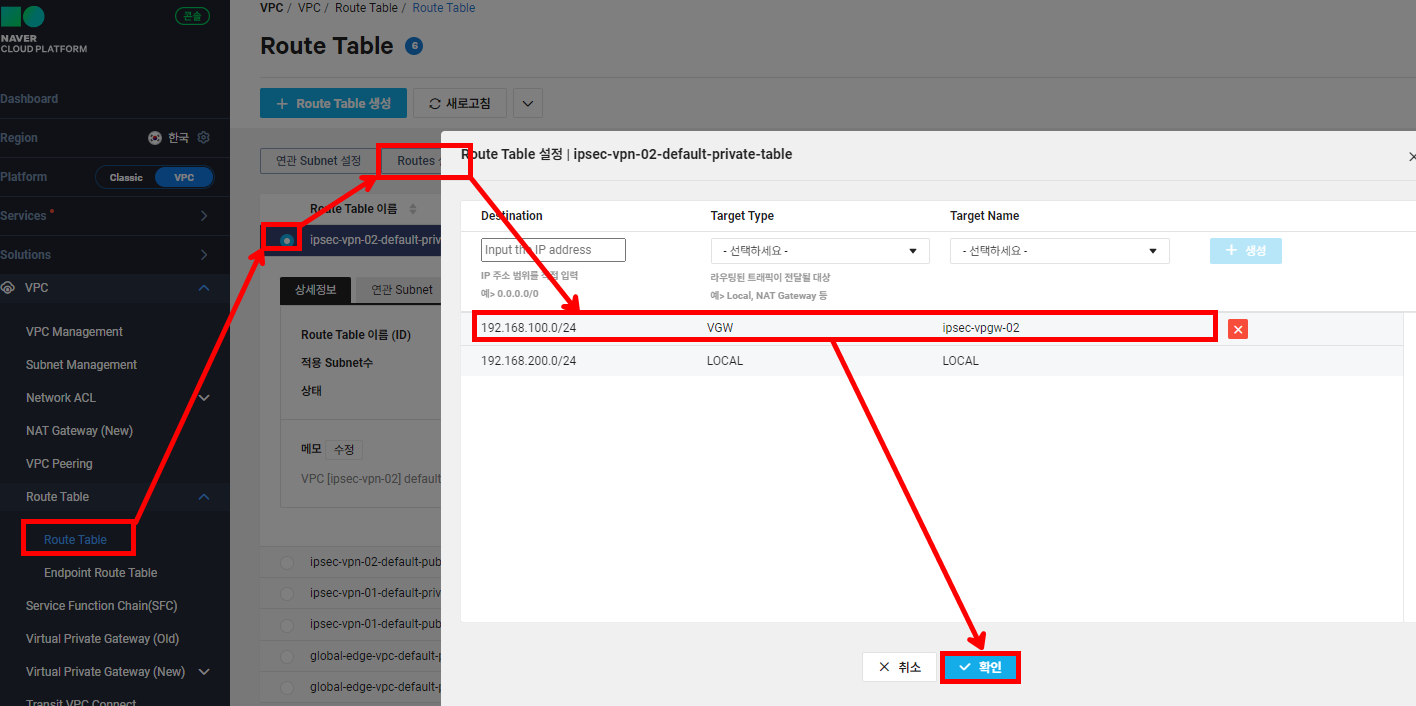

(7) Routing 테이블 설정하기

| Route Table 이름 | Destination | Target Type | Target Name |

| ipsec-vpn-01-default-private-table | 192.168.200.0/24 | VGW | ipsec-vpgw-01 |

| ipsec-vpn-02-default-private-table | 192.168.100.0/24 | VGW | ipsec-vpgw-02 |

[VPC] - [Route Table] - [private-table 선택] - [Routes 설정]을 눌러줍니다. 그 후 다음과 같이 서로 다른 네트워크 대역에 있는 VGW를 라우팅 테이블에 설정합니다.

(8) IPsecVPN Gateway 생성하기

| IPsec VPN Gateway 이름 | Virtual Private Gateway Group 이름 |

| ipsec-vpn-gw-01 | ipsec-vpn-vpgg-01 |

| ipsec-vpn-gw-02 | ipsec-vpn-vpgg-02 |

[IPsec VPN] - [IPsec VPN Gateway] - [IPsec VPN Gateway 생성]을 눌러 IPsec VPN Gateway를 생성합니다. 기본적으로 IPsec VPN은 VPGW와 마찬가지로 Active-Standby로 동작하기 때문에 논리적으로 이중화되어 있습니다.

* 따로 이중화한다고 리소스를 1개 더 생성하지 않아도 된다는 뜻입니다.

IPsec VPN Gateway를 생성하면 다음과 같이 Public IP를 확인할 수 있는데 서로 다른 VPN에서 상대방의 Public IP를 [Peer IP]라고도 합니다.

(9) IPsecVPN Tunnel 생성하기

| 1번 VPN Tunnel 설정 | 2번 VPN Tunnel 설정 | |

| IPsec VPN Gateway 이름 | ipsec-vpn-gw-01 | ipsec-vpn-gw-02 |

| IPsec VPN Tunnel 이름 | ipsec-vpn-tunnel-01 | ipsec-vpn-tunnel-02 |

| Peer IP | IPsec VPN Gateway Public IP (2번) | IPsec VPN Gateway Public IP (1번) |

| Local Network | ipsec-vpgw-01 / 192.168.100.0 / 24 | ipsec-vpgw-02 / 192.168.200.0 / 24 |

| Remote Network | 192.168.200.0 / 24 | 192.168.100.0 / 24 |

| IKE Version | IKEv1 | IKEv1 |

| IKE Pre-sharedkey | eveningdev | eveningdev |

| IPsec Proposal | aes-128 / 1 / sha256 / 3600 | aes-128 / 1 / sha256 / 3600 |

| DRD | Off | Off |

[IPsec VPN] - [IPsec VPN Tunnel] - [IPsec VPN Tunnel 생성]을 눌러 다음과 같이 설정합니다. 이렇게 설정이 완료가 되면 터널이 2개가 생긴 것이 아니라 연결하는 1개의 터널이 생성된 것입니다.

(10) Server 간 통신 확인하기

다음과 같이 vpn-02-server에 접속하여 vpn-01-server에 ping이 되는지 확인해 보겠습니다.

정상적으로 다른 네트워크에 있는 vpn-01-server와 IPsec VPN을 통해 통신이 되는 모습을 확인할 수 있습니다.

3. 리소스 제거하기

생성된 리소스는 생성한 순서의 역순으로 리소스를 제거해주시면 됩니다.

4. IPsecVPN에서 추가적으로 알고 있으면 좋은 지식

1. VPC 간 Ncloud에서는 NCP-VPN을 사용하기 때문에 장비 간 호환성을 고려할 필요가 없어서 편하게 구성할 수 있었지만

온프레미스 - VPC 간 IPsec VPN을 연결한다면 온프레미스 환경의 VPN의 벤더 호환 여부에 따라 설정이 더 복잡하거나 통신이 되지 않을 수 있습니다.

연결이 어려운 즉시 네이버 클라우드 플랫폼 문의하기를 통해 네이버 클라우드 엔지니어 분의 도움을 받는 것을 권장합니다.

2. 네이버 클라우드에서는 Gateway 장비가 논리적으로 Active - Standby 형태로 이중화되어 있습니다. 따라서 이중화하기 위해서 리소스를 더 생성하거나 할 필요가 없어서 비용 효율적으로 구성할 수 있는 장점이 있습니다.

이번 시간에는 Ncloud에서 VPC 간 IPsecVPN을 정말 쉽게 구성할 수 있는 실습을 진행해 봤습니다.

감사합니다.

'Cloud > Naver Cloud' 카테고리의 다른 글

| [Ncloud] Global Edge 멀티 어카운트에서 SSL 인증서 업데이트하는 방법 소개 (0) | 2024.06.17 |

|---|---|

| [Ncloud] Cloud Insight를 통해 인바운드 트래픽 확인하기 (0) | 2024.06.11 |

| [Ncloud] Windows 공유 폴더를 다른 Windows 서버에서 접속하기 (1) | 2024.04.22 |

| [Ncloud] Linux NFS 서버 구축하여 다른 Linux 서버에 마운트하기 (1) | 2024.04.19 |

| [Ncloud] Samba를 이용한 Linux 공유 폴더 Windows 서버에 마운트하기 (1) | 2024.04.18 |

클라우드, 개발, 자격증, 취업 정보 등 IT 정보 공간

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[Ncloud] Global Edge 멀티 어카운트에서 SSL 인증서 업데이트하는 방법 소개](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fw1uqD%2FbtsH0VoUFbC%2FAAAAAAAAAAAAAAAAAAAAAPYGdX6xh_myIGvzewXdJ2-WWtWBPzyibF7FDno6VhHO%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DwuPkUZoPsg1DvXQwIndIC%252BP7rWc%253D)

![[Ncloud] Cloud Insight를 통해 인바운드 트래픽 확인하기](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbcSw3L%2FbtsHTCcuEfX%2FAAAAAAAAAAAAAAAAAAAAAGqvRWt95mcrdD9A1x0NUGn9FX30VX5v3as566VNoN7A%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DE6ePF1nomzHWQ4mVynM3eALwMWg%253D)

![[Ncloud] Windows 공유 폴더를 다른 Windows 서버에서 접속하기](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FAGndT%2FbtsGK5UkH43%2FAAAAAAAAAAAAAAAAAAAAAF7yzivAjEUexrV31aPeoUNGjU8NreWrudicHeqrss9M%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D%252Br7iW%252BrU5Z043XPDgrms3SkI9NM%253D)

![[Ncloud] Linux NFS 서버 구축하여 다른 Linux 서버에 마운트하기](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FdF7zBS%2FbtsGKb1ipiE%2FAAAAAAAAAAAAAAAAAAAAAO0PM0oQEEjmfQFEKu6YbUYgAzB3xqKvLtwp7d3HEU7t%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DsdWEN1m%252BnI5fj9CjO07HBD7MpWw%253D)